sábado, 1 de junho de 2019

Microsoft Azure sendo usado para hospedar servidores malware e C2

Os serviços de nuvem do Azure da Microsoft se tornaram uma opção atraente para os cibercriminosos armazenarem conteúdo malicioso. De modelos de phishing a malware e serviços de comando e controle, parece que os bandidos encontraram um novo lugar para eles.

Apenas este mês, o BleepingComputer relatou dois incidentes relacionados a malware no Azure. Em um caso, havia cerca de 200 sites mostrando golpes de suporte técnico que estavam hospedados na plataforma.

Outro artigo, publicado esta semana, informa que o Azure está sendo usado para hospedar um modelo de phishing para o Office 365. Sendo ambos produtos da Microsoft, o golpe aparece como uma solicitação de login legítima, aumentando a taxa de sucesso.

Parece que estes não são incidentes isolados. Os pesquisadores de segurança JayTHL e MalwareHunterTeam encontraram malware no Azure e o reportaram à Microsoft em 12 de maio.

De acordo com a empresa de segurança cibernética do AppRiver, o malware reportado junto com outras amostras que foram carregadas posteriormente ainda estavam presentes na infraestrutura do Azure da Microsoft em 29 de maio.

“É evidente que o Azure não está detectando atualmente o software malicioso que reside nos servidores da Microsoft”, diz David Pickett, da AppRiver.

Um dos exemplos, 'searchfile.exe', foi indexado pelo serviço de verificação VirusTotal em 26 de abril e o Windows Defender o detectou.

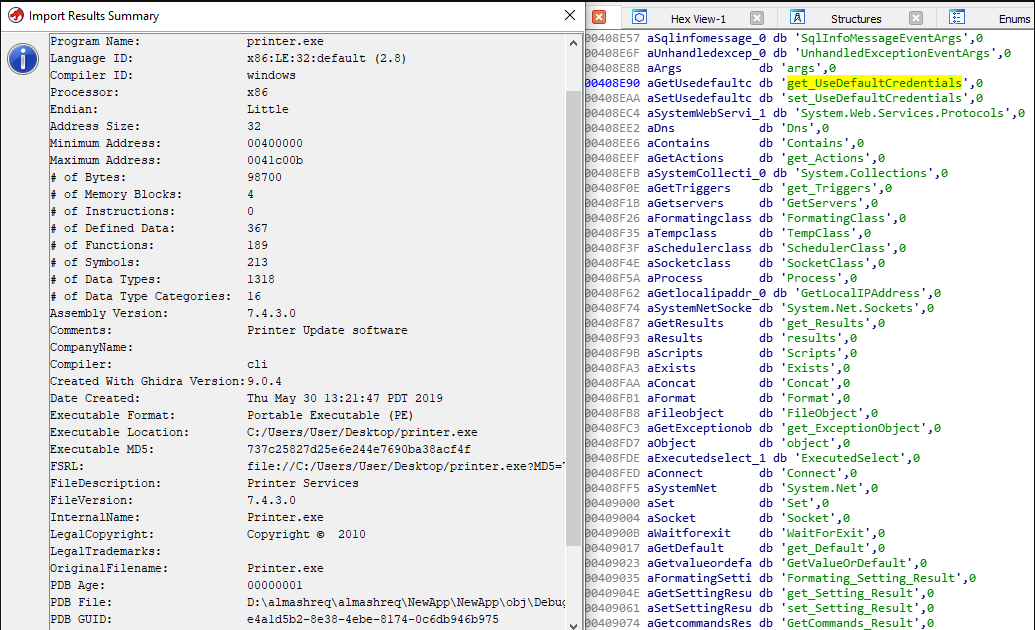

O mesmo vale para o malware encontrado pelos dois pesquisadores, 'printer / prenter.exe', que é um arquivo executável portátil não compilado, especificamente para evitar soluções de segurança de gateway e terminal detectando-o no download.

No entanto, o Windows Defender irá chutar e bloquear o arquivo malicioso quando os usuários tentarem baixá-los na máquina.

Pickett diz que ao executar 'printer.exe' a linha de comando é invocada para executar o compilador C # e, assim, ativar a carga útil.

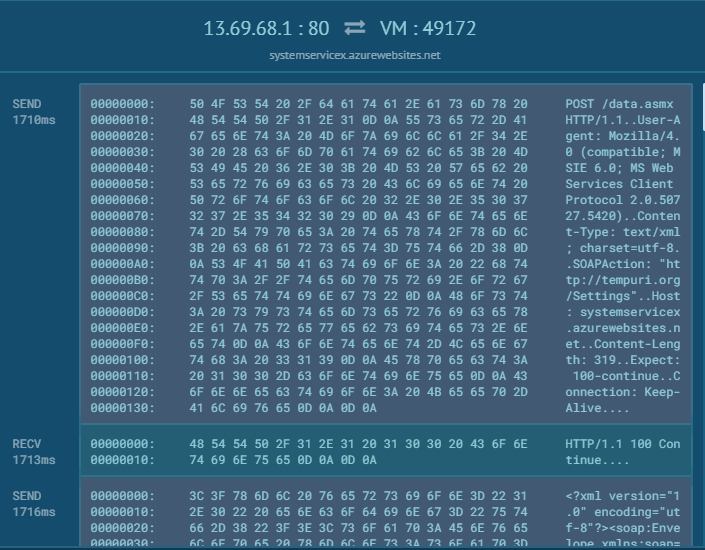

“Uma vez em execução, esse agente malicioso gera solicitações XML SOAP a cada 2 minutos para fazer check-in e receber comandos dos agentes maliciosos do site de controle e comando do Azure em: systemservicex [.] Azurewebsites [.] Net / data [.] Asmx”) pesquisador explica.

O JayTHL detalha que a amostra parece ser um agente simples que executa qualquer comando que recebe do servidor de comando e controle. Ele determinou que poderia haver até 90 bots sob controle, se seus números de identificação fossem gerados em uma ordem sequencial.

O Microsoft Azure não seria a primeira plataforma de grande nome usada para armazenar conteúdo malicioso; O Google Drive, o Dropbox e os serviços da web da Amazon são apenas alguns exemplos. Normalmente, os cibercriminosos comprometem sites legítimos e os usam para hospedar conteúdo mal-intencionado, mas não evitam agarrar nenhuma oportunidade de fazer seus negócios, especialmente se houver pouco risco e esforço na mesa.

O pesquisador de segurança MalwareHunterTeam disse ao BleepingComputer que o número de sites de suporte técnico hospedados no Azure cresceu de 200 para aproximadamente 600 e qualquer um que os monitore provavelmente contará perto de 1000, se não mais.

Essa situação já dura meses, com advogados, funcionários do governo, CEOs e contadores recebendo modelos de phishing hospedados na infraestrutura da Microsoft.

O pesquisador criou uma ameaça com inúmeros exemplos em que pessoas-chave em várias organizações caíram na armadilha de phishing preparada por agentes de ameaças nigerianos. Em um caso observado em 1 de junho, alguém do Departamento de Segurança Interna dos EUA repetidamente tentou entrar em uma página de phishing usando duas senhas diferentes.

Fonte: BleepingComputer

Assinar:

Postar comentários (Atom)

Nenhum comentário:

Postar um comentário