sábado, 8 de junho de 2019

Microsoft emite aviso sobre campanha de spam usando explorações do Office

A Microsoft emitiu um aviso na sexta-feira à noite sobre uma campanha de spam ativa direcionada a idiomas europeus que está utilizando uma exploração que pode infectar usuários simplesmente abrindo o documento anexado.

Em uma série de tweets da conta do Microsoft Security Intelligence , a Microsoft está alertando que detectou uma campanha ativa que contém anexos RTF utilizando a vulnerabilidade do Microsoft Office e do Wordpad CVE-2017-11882.

Quando explorada com sucesso, esta vulnerabilidade pode infectar usuários automaticamente simplesmente abrindo o documento anexado.

A vulnerabilidade CVE-2017-11882 permite criar documentos RTF e Word que executam comandos automaticamente depois de abertos. Esta vulnerabilidade foi corrigida em 2017, mas a Microsoft afirma que eles continuam a ver o exploit usado em ataques, com um aumento nas últimas semanas.

"Notadamente, vimos o aumento da atividade nas últimas semanas. Recomendamos enfaticamente a aplicação de atualizações de segurança".

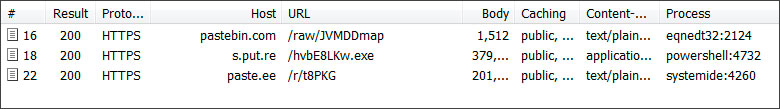

Segundo a Microsoft, quando o anexo é aberto, ele "executa vários scripts de diferentes tipos (VBScript, PowerShell, PHP, outros) para baixar a carga útil".

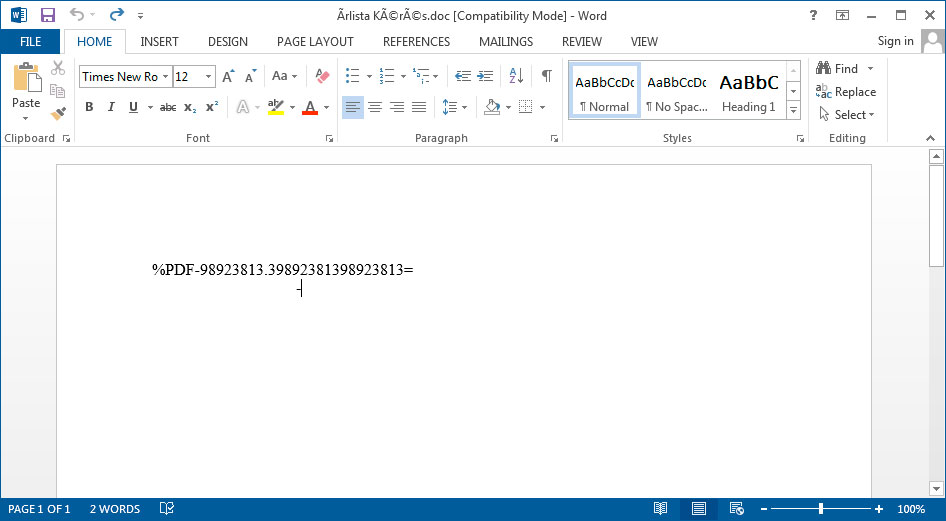

Quando testamos um dos documentos de amostra, ao abrir o documento, ele imediatamente começou a executar um script baixado do Pastebin, que executava um comando do PowerShell. Este comando do PowerShell baixaria um arquivo codificado em base64 e o salvaria em% temp% \ bakdraw.exe.

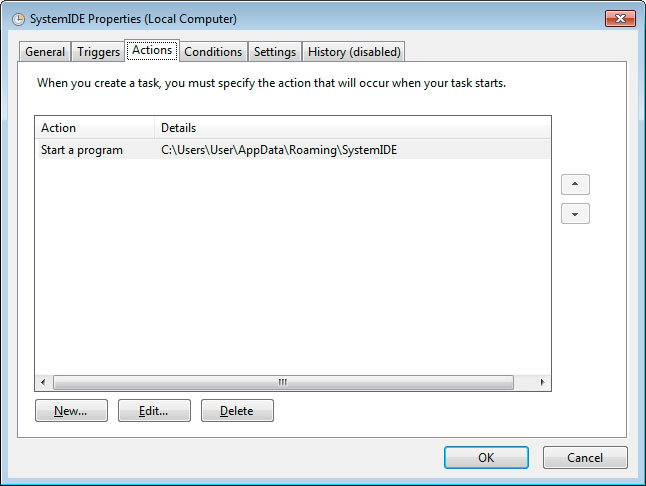

Uma cópia do bakdraw.exe será então copiada para% UserProfile% \ AppData \ Roaming \ SystemIDE e uma tarefa agendada chamada SystemIDE será configurada para iniciar o executável e adicionar persistência.

Microsoft afirma que este executável é um backdoor atualmente configurado para se conectar a um domínio mal-intencionado que não está mais acessível. Isso significa que, embora o computador esteja infectado, o backdoor não pode se comunicar com seu servidor de comando e controle para receber comandos.

Essa carga útil pode ser facilmente trocada por uma que funcione, portanto, a Microsoft sugere que todos os usuários do Windows instalem a atualização de segurança para essa vulnerabilidade o mais rápido possível.

A vulnerabilidade CVE-2017-11882 também foi descoberta recentemente pela FireEye sendo usada em uma campanha que visa a Ásia Central e a instalação de um novo backdoor chamado HawkBall. Não se sabe se essas campanhas estão conectadas.

Fonte: BleepingComputer

Assinar:

Postar comentários (Atom)

Nenhum comentário:

Postar um comentário